Novidades no Syhunt 7.0.11

23 de janeiro de 2024

Syhunt Hybrid 7.0.11 adiciona interface web e 8 idiomas

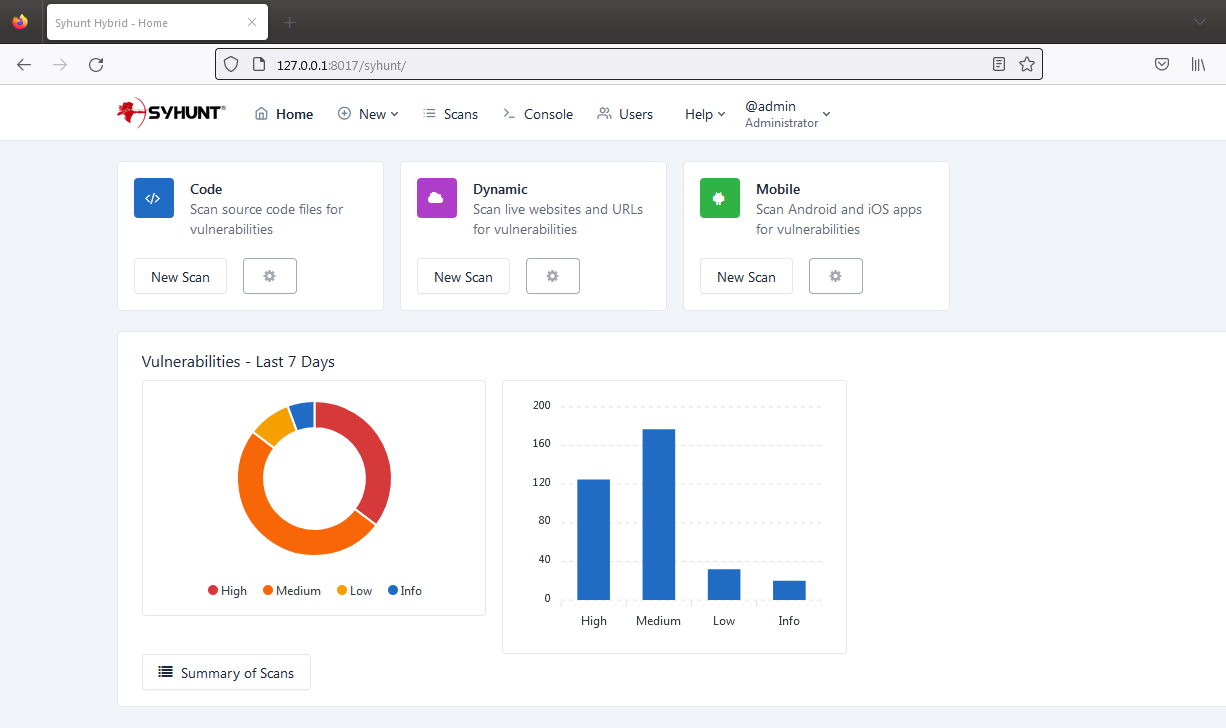

Temos o prazer de anunciar o lançamento do Syhunt Hybrid versão 7.0.11, uma atualização significativa que apresenta a tão aguardada interface web para Syhunt. Essa interface permite que os usuários iniciem varreduras DAST, SAST e MAST, revisem os resultados da varredura (incluindo aquelas iniciadas por meio da GUI, CLI, API REST e agendador, se usado), gerem relatórios e exportações detalhadas, gerenciem contas e permissões de usuários, supervisionem sessões ativas, executar comandos do console e muito mais. Além disso, a interface suporta oito idiomas: inglês, alemão, espanhol, francês, italiano, japonês, coreano e português, com opção de produzir relatórios em qualquer um desses idiomas.

A interface web do Syhunt Hybrid é construída no robusto servidor web Openresty (uma mistura de Nginx e Lua) e incorpora medidas de segurança avançadas, como Bcrypt para hashing de senha com um fator de alta complexidade, criação segura de ID de sessão e proteção contra ataques de força bruta para processos de login. Esta nova atualização é uma virada de jogo, trazendo uma interface web versátil que funciona de forma idêntica nas plataformas Windows e Linux.

Mudanças no Syhunt Breach e descontinuação da licença Breach

Em outubro de 2022, a Syhunt redefiniu sua abordagem para detecção e prevenção de violação de dados, transformando o Syhunt Breach em um conjunto integrado de ferramentas. Este pacote atualmente inclui o Syhunt Forensic e DWET (Dark Web Exposure Testing). Aproveitando a experiência de sua divisão de IA, a Syhunt está atualmente reimaginando o pacote Breach. Esta transformação envolverá a introdução de ferramentas e capacidades inovadoras ao longo de 2024 e, nomeadamente, a integração das suas capacidades de pontuação avançadas com as descobertas da Syhunt Dynamic.

Como parte desta evolução contínua, a Syhunt deixou de oferecer o Breach como um produto independente. Em vez disso, o Breach será agora incorporado como um recurso aprimorado nas licenças Dynamic Plus ou Hybrid. Este movimento estratégico alinha-se com o foco renovado da empresa em aumentar as suas capacidades de pontuação de risco de terceiros. Nesta nova fase, a ferramenta deixará de fornecer acesso direto a conteúdos de violação, como a visualização de senhas ou arquivos vazados, para mapear riscos de terceiros e introduzir novos recursos alimentados por IA.

Melhorias adicionais na versão 7.0.11

- Adicionado um modelo de conformidade para os 25 erros de software mais perigosos do CWE de 2023.

- Adicionado Kotlin à guia de tecnologias nas Preferências do Site.

- Adicionada uma opção para especificar a presença do WAF na guia tecnologias das Preferências do Site.

- Adicionada opção que permite definir um nível de criticidade para um alvo Dinâmico na tela Preferências do Site. O nível de criticidade e o status do WAF de um alvo agora são exibidos em uma nova coluna no Agendador.

- Adicionado: integração documentada com Faraday. Faraday é uma alternativa ao OWASP DefectDojo.

- Melhor comunicação entre processos.

- Verificação manual aprimorada no Sandcat Browser (manipulação de sessão aprimorada)

- Melhorado: URLs em Exclusões nas preferências do site agora correspondem a variantes do mesmo URL com parâmetros.

- Detecção aprimorada de URL GIT no código Syhunt.

- Compacta automaticamente o cache e os registros de verificação no final de cada verificação para economizar espaço em disco.

- Corrigido: um problema de permissão quando o Agendador é usado que afetava a recuperação do status das verificações iniciadas por processos não administrativos (Status cancelado quando a verificação ainda estava em execução).

- Corrigido: inicialização do servidor REST API quando executada a partir de uma conta sem privilégios de administrador.

- Corrigido: conflito de biblioteca ao executar o servidor REST API após atualizar para o novo servidor openresty.

- Corrigido: erro de solicitação incorreta ao tentar enviar resultados ao rastreador GitLab usando o parâmetro -tk.

- Corrigido: ignorar a configuração de ID nas preferências do site não funciona para URLs que possuem um caminho.

É tudo por agora. Feliz caça aos bugs!