Especificações Técnicas

As informações contidas neste documento se aplicam a versão 6.9.4 do Syhunt Hybrid Platinum.

Índice

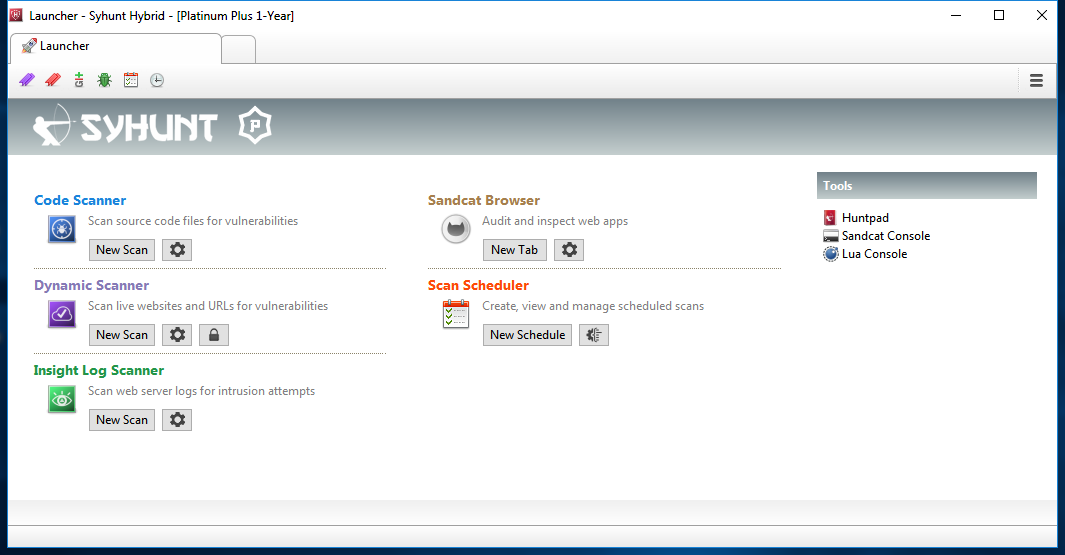

Este documento apresenta as especificações técnicas do Syhunt Hybrid, uma ferramenta de HAST aumentado (Hybrid Application Security Testing), DAST (Dynamic Application Security Testing), SAST (Static Application Security Testing) e MAST (Mobile Application Security Testing) de alta precisão, profundidade e abrangência que identifica vulnerabilidades e fraquezas em aplicações.

a. Licença

- As licenças da solução de software normalmente possuem prazo de validade de no mínimo 12 meses.

- Incluem os direitos de atualização de versões e suporte técnico, além de prover documentação técnica em português e inglês nos formatos PDF e HTML.

- Permitem um número ilimitado de varreduras em um número ilimitado de Ativos por ano, que deverão ser executadas a partir de um dispositivo ou mais dispositivos do Cliente, caso licença adicional para cada dispositivo adicional seja adquirida.

b. Arquitetura

O Syhunt Hybrid é uma solução de auditoria de segurança de aplicações que é híbrida, on-premise, modular, assíncrona e multi-processo:

- É híbrida, ou seja, combina diferentes técnicas de análise, como DAST, OAST, SAST, MAST e FAST (detalhadas abaixo).

- É on-premise, ou seja, a solução é implantada nas dependências do Cliente, de forma que os códigos-fonte e resultados das análises não saiam de sua rede interna.

- É modular com uma console única de gerenciamento que agrega as funções de administração das configurações dos módulos e de apresentação das análises.

- É assíncrona, ou seja, a solução trabalha em várias análises simultaneamente, sem a necessidade de esperar a finalização de cada análise.

- É multi-abas e multi-processo, ou seja, cada aba de navegação ou varredura é um processo diferente no sistema operacional.

- Possui uma interface de linha de comando (CLI) que permite a execução de varreduras dinâmicas e de código-fonte e outras tarefas.

Tipos Suportados de Análise

O Syhunt Hybrid realiza os seguintes tipos de análise:

| SAST | Análise Estática da segurança do código-fonte de aplicações web |

| MAST | Análise Estática da segurança do código-fonte de aplicações móveis (Android & iOS). PLUS |

| DAST | Análise Dinâmica da segurança de aplicações web com mapeamento profundo e injeção de dados |

| OAST | Análise Dinâmica Aumentada da segurança de aplicações web com técnicas de OOB (out-of-band) |

| HAST | Análise Híbrida Aumentada da segurança de aplicações web, na qual os resultados da Análise Estática são automaticamente usados para aprimorar a Análise Dinâmica Aumentada. |

| FAST | Análise Forense da segurança de aplicações a partir de arquivos de logs de servidor |

Base de Dados de Vulnerabilidades

O Syhunt atualmente vem com uma base de dados de vulnerabilidades interna que contempla os conjuntos de vulnerabilidades publicamente disponibilizados e regulações listadas na tabela abaixo. O banco de vulnerabilidades da ferramenta é atualizado periodicamente, garantindo que a solução esteja atualizada com as novas vulnerabilidades publicadas pelos bancos internacionais de vulnerabilidades.

| CWE/SANS Top 25 2019 | Most Dangerous Software Errors: versão 2019 ou mais atual |

| OWASP Top 10 | Top 10 Web Application Security Risks: versão 2017 ou mais atual |

| OWASP Mobile Top 10 | Mobile Top 10 Risks: versão 2016 ou mais atual (PLUS) |

| OWASP PHP Top 5 | |

| CWE | Common Weakness Enumeration |

| CVE | Common Vulnerabilities and Exposures |

| ISO/IEC 27001 | |

| WASC | The Web Application Security Consortium Threat Classification |

| WAVSEP | Web Application Vulnerability Scanner Evaluation Project |

| NIST SAMATE | Software Assurance Metrics And Tool Evaluation Project |

| PCI DSS | Payment Card Industry Data Security Standard: versão 3.2, 3.2.1 ou mais atual |

Integrações

O Syhunt Hybrid vem com recursos para integração com os seguintes sistemas:

| Gestão de tickets | JIRA GitHub GitLab |

| Controle de versão | Repositórios GIT públicos e privados Repositórios Azure GIT GitHub and GitLab Branches |

| APIs e Scripts | Lua 5,1 API Web API (REST) PowerShell JSON e XML |

| Gestão de vulnerabilidades de aplicações | BIG-IP Application Security Manager (ASM) Imperva SecureSphere WAF ModSecurity CRS OGASEC WAF |

| Gestão de controle de processo de desenvolvimento | GitLab CI e Dashboard de Segurança Jenkins Pipeline |

| Navegadores | Syhunt Sandcat (Built-In) Google Chrome Mozilla Firefox |

| SMTP |

Os exemplos abaixo mostram como realizar a análise de um repositório GIT através das várias opções de integração.

-- no prompt de comando

scancode git://sub.domain.com/repo.git

scancode https://github.com/user/repo.git -rb:master

-- do script de CI do GitLab

- Start-CodeScan -pfcond 'fail-if:risk=mediumup' -output 'report.pdf' -outputex 'gl-sast-report.json'

-- do script de pipeline do Jenkins

syhunt.scanGIT([target: 'https://github.com/someuser/somerepo.git', branch: 'master', pfcond: 'fail-if:risk=medium'])

-- do PowerShell

$MyScan = @{

target = 'https://github.com/someuser/somerepo.git';

branch = 'master';

pfcond = 'fail-if:risk=mediumup';

output = 'report.pdf'

}

- Start-CodeScan @MyScan

-- de um script Lua

code:scanurl('https://github.com/someuser/somerepo.git', 'master')

-- usando Web API (REST, raw JSON)

-- POST /syhunt/launch.lua

{

sourcetarget: "https://github.com/someuser/somerepo.git",

sourcebranch: "master",

apikey: "SUA_CHAVE_DE_API"

}

Linguagens e Ambientes Suportados

O Syhunt Hybrid identifica vulnerabilidades em aplicações com as seguintes linguagens, ambientes e frameworks:

| Linguagem | Plataforma / Ambiente |

| C# | ASP.Net |

| Java | JEE JSP Android Spring Framework |

| JavaScript | Client-Side Server-Side Node.js (Barebone, Express.js & Koa.js) Angular (versão 2 ou mais alta) AngularJS JScript (ASP Clássico) ElectronJS (Desktop) |

| Lua | ngx_lua mod_lua CGILua Lua Pages |

| Objective-C, C e C++ | iOS |

| Perl | |

| PHP | |

| Python | CGI mod_python PSP WSGI Django |

| Ruby | Rails ERB mod_ruby |

| Swift | iOS |

| TypeScript | |

| VB | VB.Net (ASP.Net) VBScript (ASP Clássico) |

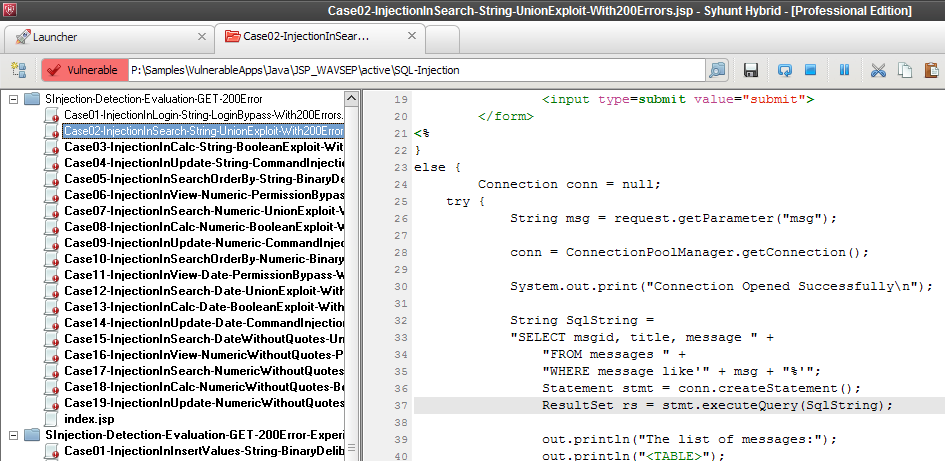

c. Análise de Código-Fonte

| Nome do Módulo | Syhunt Code; Syhunt Mobile |

| Descrição | Analisa o código fonte de aplicações web e móveis em busca de vulnerabilidades de segurança |

| Tipo de Análise | SAST (Static Application Security Testing) MAST (Mobile Application Security Testing) |

| Aplicações Alvo | Aplicações Web (incluindo Web Services) Aplicações Móveis (Android e iOS) Aplicações de Desktop |

| Linguagens & Plataformas Alvo | ASP.Net & ASP Clássico HTML Java (incluindo Android) JavaScript Lua Objective-C, C e C++ (iOS) Perl PHP Python Ruby Swift (iOS) TypeScript |

| Vulnerabilidades Detectadas | 1300+ |

| Categorias de Vulnerabilidade Cobertas | 40+ |

| Integração com GIT | Sim |

- Vem configurado com vulnerabilidades conhecidas de aplicações em todas as linguagens de programação e ambientes suportados pelo módulo.

- Suporta códigos embutidos em HTML e formas abreviadas de print.

- Identifica vulnerabilidades no lado do cliente e no lado do servidor (client-side e server-side).

- Identifica o uso de scripts vulneráveis desatualizados, locais ou remotos, tais como versões vulneráveis de AngularJS, jQuery, fullPage, Bootstrap e momentjs.

- Realiza a análise de vulnerabilidades sobre códigos-fonte completos, trechos de código-fonte e arquivos de configuração.

- Realiza análise incremental, na qual os resultados e dados chave de varreduras anteriores executadas contra uma base de código específica são automaticamente armazenados e usados para acelerar varreduras futuras.

- Suporta multi-auditoria de diversas linguagens de programação em uma mesma sessão de varredura.

- Suporta TypeScript, permitindo que a ferramente identifique vulnerabilities no código antes de ele ser compilado para JavaScript (seja cliente ou servidor, Node.js ou Angular).

- Identifica e permite navegar por áreas chave do código, tais como marcadores HTML específicos, JavaScript, requisições XHR, pontos de entrada e palavras-chave interessantes.

- Identifica vulnerabilidades em códigos mal concebidos, ou seja, erros de programação que exponham o sistema a riscos de ataques.

- Analisa arquivos de configuração para avaliar ameaças de segurança e identificar contra-medidas apropriadas ainda no estágio da configuração do servidor, ambiente ou aplicação.

- Reconhece casos de filtragem e validação de entrada de dados, fornecendo resultados precisos e sem falsos-positivos.

c2 Análise de Aplicações Móveis

O Syhunt Code realiza MAST (Mobile Application Security Testing) em aplicações Android e iOS e em arquivos APK do Android para identificar riscos urgentes do OWASP Mobile Top 10 e CWE/SANS Top 25, como:

| Uso Inadequado da Plataforma |

| Armazenamento Inseguro de Dados |

| Comunicação Insegura |

| Autenticação Insegura |

| Criptografia Insuficiente |

| Autorização Insegura |

| Qualidade do Código do Cliente |

| Adulteração de Código |

| Engenharia Reversa |

| Funcionalidade Estranha |

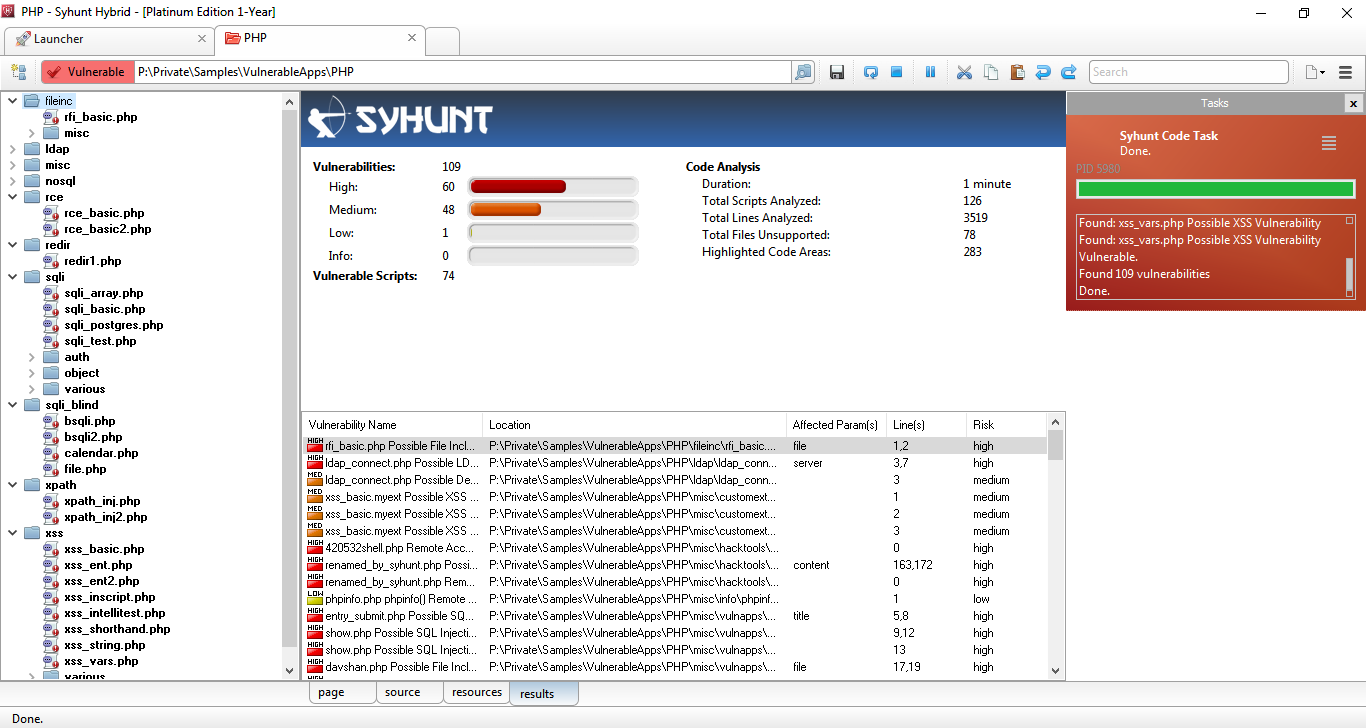

Interface de Usuário do Syhunt Code

A interface de usuário do Syhunt Code permite a visualização em tempo real do status das varreduras em execução, incluindo:

- Árvore de arquivos analisados e vulneráveis:

- Duração da varredura;

- Total de scripts analisados e vulneráveis;

- Total de vulnerabilidades encontradas e por nível de severidade;

- Total de linhas analisadas;

- Lista das vulnerabilidades encontradas.

d. Análise Dinâmica

| Nome do Módulo | Syhunt Dynamic |

| Descrição | Detecta vulnerabilidades de segurança em aplicações web dinâmicas |

| Tipo de Análise | DAST (Dynamic Application Security Testing) OAST (Out-of-Band Application Security Testing) |

| Aplicações Alvo | Aplicações Web e Servidores Web |

| Linguagens & Plataformas Alvo | ASP.Net e ASP Classic HTML e JavaScript Java Lua Perl PHP Python Ruby |

| Análise Otimizada para Servidores HTTP | Apache Apache Tomcat Microsoft IIS Nginx |

| Vulnerabilidades Detectadas | 7000+ |

| Categorias de Vulnerabilidade Cobertas | 68+ |

| Testes de Injeção | 570+ |

| Protocolos Suportados | HTTP versão 1.0 e 1.1 HTTPS (SSL 2/SSL 3/TLS 1) IPv6 Proxy (HTTP, Socks 4 e Socks 5) |

| Métodos de HTTP Suportados | Keep-Alive Compressão GZIP Autenticação (Básica e Formulário) |

- Vem configurada com vulnerabilidades conhecidas de aplicações web nas linguagens de programação e ambientes suportados pelo módulo.

- Realiza análise dinâmica aumentada, uma combinação dos métodos de teste DAST e OAST.

- Realiza análise híbrida aumentada, uma combinação dos métodos de teste DAST, OAST e SAST.

- Realize análise incremental, na qual resultados e dados chaves de varreduras anteriores executadas contra um URL alvo específico são automaticamente armazenados e usados para acelerar varreduras futuras.

- Identifica o uso de scripts desatualizados e vulneráveis, bem como o software de servidor e outros componentes que possam estar desatualizados.

- Identifica vulnerabilidades no lado do cliente e no lado do servidor (client-side e server-side).

- Identifica vulnerabilidades através de ataques inferenciais, dentro e fora da banda (in-band e out-of-band).

- Identifica aplicações conhecidas vulneráveis em todas as linguagens de programação suportadas pela solução, incluindo ColdFusion, Flash e Server Side Includes (SSI).

- Realiza ataques de força-bruta estrutural e de autenticação HTTP e em formulários de login de maneira automática.

- Possui capacidade de varredura invasiva e não invasiva.

- Permite desligar testes de negação de serviço (DoS) que possam afetar a disponibilidade da aplicação web.

- Permite configurar o número de tentativas e o tempo de timeout de acesso ao servidor web,

- Suporta análise de aplicações construídas sobre sistemas de gerenciamento de conteúdo, tais como Drupal, Joomla, WII e WordPress.

- Suporta análise em páginas SPAs (Single Page Applications).

- Identifica as tecnologias usadas na aplicação e otimiza o tempo de varredura com base nas tecnologias detectadas.

- Identifica versões ocultadas de software de servidor e componentes (Hunter-Sense™), como o Apache, Nginx, PHP, mod_ssl, OpenSSL e Phusion Passenger.

- Realiza injeções de dados e manipula parâmetros na aplicação alvo em URLs e formulários (GET e POST).

- Realiza mutações na injeção de dados em aplicações, de modo a abranger todas as linguagens de programação e plataformas alvo suportadas pela solução.

- Identifica vulnerabilidades como injeção de SQL, injeção de NoSQL, injeção de comando, exposição e injeção de código através de técnicas como a análise do tempo de resposta (inferencial), mensagem de erro ou print de mensagem (in-band), fora da banda (out-of-band) e Análise Passiva.

Capacidades de Navegação e Mapeamento

O Syhunt Hybrid mapeia a estrutura, incluindo todos os links e pontos de entrada de dados da aplicação alvo, enquanto imita um navegador moderno, incluindo;

| Suporte de Padrões | HTML 5 CSS 3 |

| Análise Inteligente de HTML | Caminhos relativos HTML padrão HTML não-padrão ou deformado Reconhecimento de formulários |

| Imitação de Navegador | Google Chrome Mozilla Firefox Microsoft Edge Envio de Referer |

| Suporte ao JavaScript | Análise e execução de JavaScript Emulação de DOM Comportamento de navegador Chamadas XHR Suporte para arquivos JavaScript externos |

| Simulação de Interação do Usuário | Pressionar de teclas Cliques com mouse Preenchimento automático de formulários Login automático |

| Suporte de Cookies | Gerenciamento de cookies Gerenciamento de sessões na aplicação web |

| Seguimento de Redirecionamentos | HTTP Meta refresh JavaScript |

| Isolamento de Processos | Cada aba de navegação ou varredura é um processo diferente no sistema |

| Análise de Arquivo Robots.txt | Se houver |

O Syhunt lida de forma inteligente com websites grandes e complexos com geração de conteúdo dinâmico e inclui mecanismos para prevenir situações de loop durante o mapeamento da aplicação. Além disso, permite limitar a profundidade de varreduras, incluindo:

- Número máximo de links por servidor e de links por página

- Tamanho máximo de URL em bytes e de resposta HTTP em kilobytes

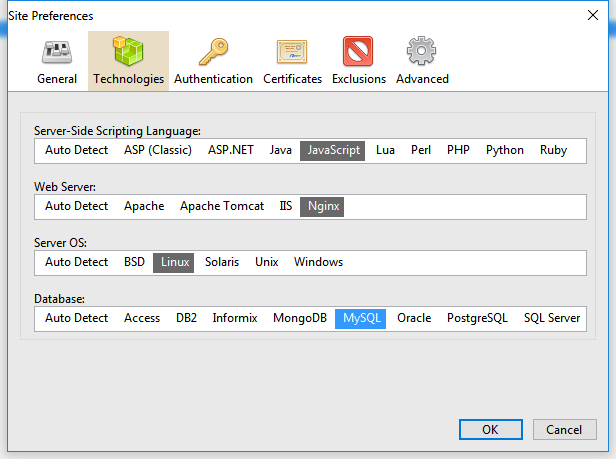

Preferências de Site

- Tecnologias usadas pela aplicação, de modo a otimizar o tempo de varredura, tais como a linguagem no servidor, o servidor web, o sistema operacional e banco de dados da aplicação alvo;

- Caminhos de Início;

- Certificados SSL e credenciais para autenticação permitindo realizar a análise logado no sistema alvo nos métodos Básico e formulário web;

- Exclusão de Objetos da varredura, tais como caminhos, formulários e vulnerabilidades específicas;

- Limitação de profundidade e camada

- Assinaturas para detecção de páginas de erro 404 personalizadas;

- Configuração manual de cookies e token de sessão.

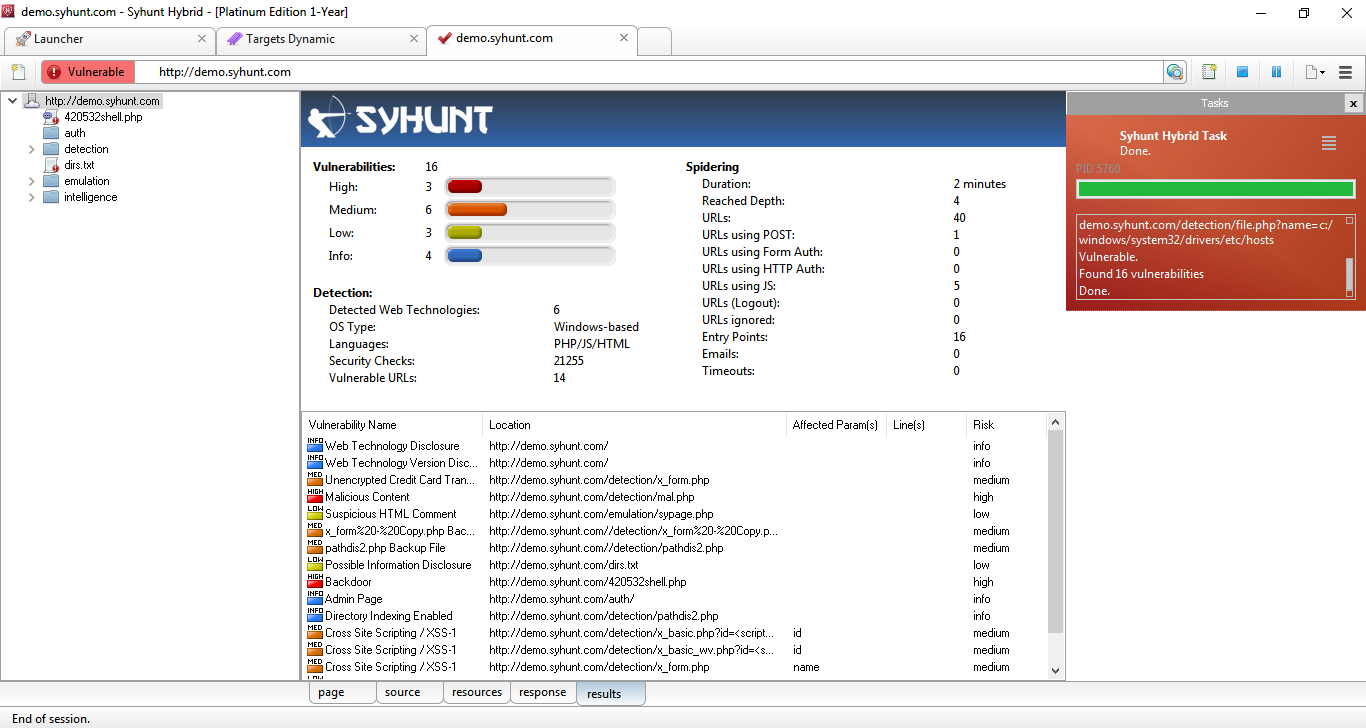

Interface de Usuário do Syhunt Dynamic

- Árvore de caminhos encontrados e vulneráveis;

- Duração da varredura;

- Total de URLs vulneráveis;

- Total de URLs usando POST, autenticação e JavaScript;

- Total de pontos de entrada;

- Total de timeouts;

- Total de vulnerabilidades encontradas e por nível de severidade;

- Total de verificações de segurança realizadas;

- Tecnologias web detectadas;

- Tipo do sistema operacional do alvo;

- Linguagens de programação do alvo;

- Profundidade Atingida;

- Lista das vulnerabilidades encontradas.

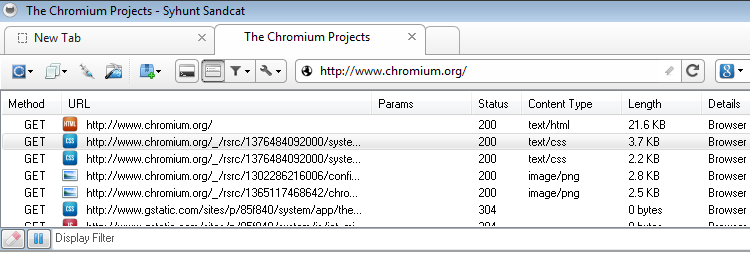

Navegador Incorporado

- Login manual em aplicações web

- Captura de URLs em navegação manual

- Cabeçalhos HTTP em tempo real

- Capacidade de visualização para os formatos mais comuns de arquivos da web, tais como CSS, Flash, HTML, formatos comuns de imagens (bmp, gif, ico, jpg, png e svg), JavaScript, JSON, texto e XML

- Desofuscação automática de JavaScript

- Capacidade de replay de requisição

- Fuzzer

- Executor de scripts

- Editores HTTP e XHR e carregador de requisição.

d2. Análise Aumentada

| Nome do Módulo | Syhunt Signal |

| Descrição | Detecta vulnerabilidades do tipo out-of-band' em aplicações web dinâmicas |

| Tipo de Análise | OAST (Out-of-Band Application Security Testing) |

| Aplicações Alvo | Aplicações Web |

O Syhunt Dynamic Augmented se integra com o serviço online Syhunt Signal para realizar e automatizar OAST (Out-of-Band Application Security Testing):

- Permite que a ferramenta identifique variantes invisíveis de vulnerabilidades de alto risco conhecidas como out-of-band (OOB).

- Ouve requisições forçadas provenientes de um servidor web vulnerável alvo ao longo de uma varredura e sinaliza de volta para a ferramenta.

- Automaticamente correlaciona os alertas recebidos com requisições de ataque previamente executadas.

- Adiciona vulnerabilidades identificadas para o relatório e interface do usuário.

- Retorna zero falsos positivos.

- Extrai automaticamente dados de um alvo vulnerável, adicionando tais dados para os resultados da varredura, e usa diferentes comandos e técnicas (específicas para ambientes e sistemas operacionais diversos).

- Necessita de uma conexão ativa com a Internet para funcionar.

Os seguintes tipos de vulnerabilidade out-of-band são detectados pelo Syhunt Signal:

| Execução de Comandos |

| Inclusão de Arquivo Remoto (RFI) |

| Falsificação de Requisição do Lado do Servidor (SSRF) |

| Injeção de SQL |

| Injeção de Entidade Externa XML (XXE) |

d3. Análise Híbrida Aumentada

O Syhunt Hybrid combina os resultados do Syhunt Dynamic, Syhunt Signal e Syhunt Code para realizar Análise Híbrida Aumentada, também chamada HAST (Hybrid Application Security Testing) aumentado, na qual os resultados de análise estática são automaticamente usados para aprimorar a análise dinâmica aumentada:

- Combina os métodos de teste SAST, DAST e OAST.

- Realiza análise de código de JavaScript no lado do cliente (SAST-in-DAST).

- Detecta dinamicamente e confirma vulnerabilidades através de ataques inferenciais, dentro e fora da banda (in-band e out-of-band) usando pontos de entrada e outras informações adquiridas através de análise de código-fonte.

d4. Análise Forense de Logs

| Nome do Módulo | Syhunt Dynamic Insight |

| Descrição | Detecta ataques de segurança em aplicações web dinâmicas |

| Tipo de Análise | FAST (Forensic Application Security Testing) |

| Aplicações Alvo | Aplicações Web |

O Syhunt Dynamic Insight realiza, sob demanda, a análise heurística de segurança de arquivos de log de servidores web para detectar ataques, incluindo:

- Identificação da origem (endereço IP), o país, o tipo e os métodos usados para tentar comprometer aplicações web;

- Reconstrução da sessão de ataque, diferenciando de maneira precisa tráfego legitimo de tráfego malicioso, além de diferenciar ataques automatizados de ataques manuais;

- Detecção de ocorrência de invasão, com instalação de backdoor, e ferramentas de invasão usadas.

- Detecção de ataques para explorar vulnerabilidades do OWASP Top 10 e uso de técnicas de evasão de sistemas de defesas.

- Suporte aos arquivos de log gerados pelos servidores web Apache, Microsoft IIS e Nginx, com detecção automática do formato.

e. Console de Gerenciamento

- Permite acessar os resultados armazenados das varreduras realizadas ou em andamento.

- Não requer conhecimento prévio de segurança da informação e programação segura para uso da solução.

- Necessita de pouca ou nenhuma intervenção por parte do usuário antes e durante o andamento de varreduras.

- Provê uma visão gráfica que indica o progresso da análise e o nível de risco da análise realizada.

- Exibe informações de licença do software, apresentando o tipo de licença, a data de expiração da licença e linguagens de programação suportadas.

- Permite ao usuário desabilitar regras de análise e identificar quais regras de detecção de vulnerabilidades foram desabilitadas.

- Permite que o usuário configure para ignorar vulnerabilidades específicas ou múltiplas.

- Permite a pausa, retomada e cancelamento imediato de varredura.

- Permite identificar, remover, exportar e importar os resultados de varreduras realizadas.

- Permite cadastrar e gerir Ativos.

- Permite exportar e importar listas de alvos de arquivos no formato CSV ou lista.

- Permite exportar e importar a configuração atual da ferramenta de arquivos.

- Permite a visualização em tempo real da lista das vulnerabilidades encontradas.

- Fornece realce de sintaxe para as linguagens de programação suportadas pela solução.

- Possui um bloco de notas próprio de apoio para testes manuais, incluindo coleção de geradores de strings comuns de injeção, geradores de hash, codificadores e decodificadores, funções de HTML e manipulação de texto.

- Possui um Kit de Desenvolvimento de Extensões (EDK) para permitir a adição de novos recursos.

Agendamento de Varreduras

O console de gerenciamento permite o agendamento de varreduras com os seguintes campos e opções:

- Horário, data ou dia da semana

- Tipo do scan: dinâmico ou código

- Alvo de varredura

- Geração de relatório com escolha de modelo de relatório

- Envio de relatório por email após o término da análise

- Possibilidade de executar varredura de maneira oculta (sem janela)

- Possibilidade de exportar linha de comando para ser usada em agendadores de terceiros ou outras ferramentas

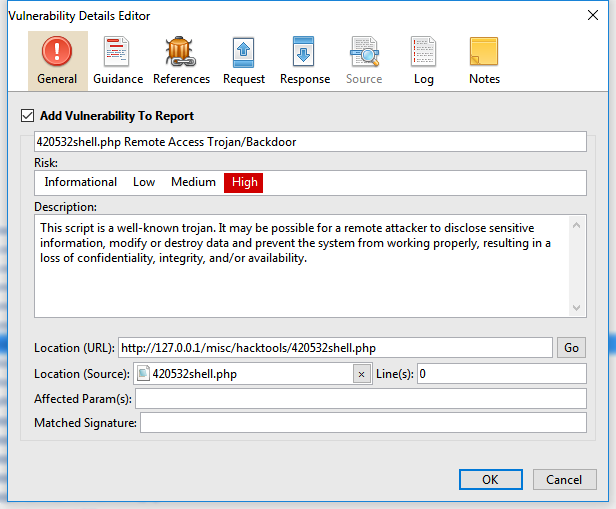

Alertas de Vulnerabilidades

O console de administração permite a edição e visualização de um alerta de vulnerabilidade, incluindo a alteração de estado, de severidade, e inserção de comentários nas vulnerabilidades encontradas.

- Nome da vulnerabilidade

- Descrição da vulnerabilidade;

- Localidade da vulnerabilidade, que pode ser um URL ou arquivo.

- Código de referência de bases de vulnerabilidades conhecidas, tais como CVE, CWE, NVD, OSVDB, se houver;

- Pontuação CVSS: versão 2 ou 3;

- Nível de severidade (Alta, Baixa, Média ou Informacional);

- ID único da Syhunt para a verificação;

- ID de rastreamento - um ID único de vulnerabilidade por varredura executada pelo Syhunt;

- Guia de remediação;

- Os parâmetros e variáveis afetadas;

- O número das linhas afetadas;

- Trecho do código-fonte vulnerável, quando aplicável

- Exemplos de código de remediação, quando aplicável;

- Requisição, Cabeçalhos e Resposta HTTP, no caso de análise dinâmica;

- Dados extraídos (se houver);

- Anotações do usuário

f. Funcionalidades Técnicas de Análise

Geração de Relatórios e Resultados

O Syhunt apresenta o resultado das análises e emite relatórios sobre as vulnerabilidades encontradas:

- Permite realizar teste de aprovação / reprovação com base na gravidade das vulnerabilidades identificadas.

- Permite a comparação entre duas varreduras executadas sobre o mesmo alvo ou código-fonte, apresentando as diferenças através de relatório e do console de gerenciamento que indica as diferenças: vulnerabilidades novas, inalteradas ou removidas.

- Permite o envio automático dos resultados das análises para um endereço de e-mail selecionado.

- Produz alertas para cada tipo de vulnerabilidade única que for identificada.

- Confirma se ocorreu a violação da segurança de uma aplicação a partir de vestígio.

- Possui conformidade com o padrão CVSS (Common Vulnerability Scoring System) versão 2.0 e 3.0, para comunicar a gravidade de uma vulnerabilidade e ajudar a determinar a urgência e prioridade da resposta de segurança, incluindo os cálculos de pontuação base, de impacto, de exploração e temporal.

- Gera relatórios em formatos distintos, incluindo os formatos: PDF e HTML (para leitura por usuários) e XML, JSON e CSV (para processamento por outras ferramentas).

- Ordena as vulnerabilidades com base na pontuação de CVSS3, CVSS2 (indo de 0.0 Nenhuma a 10.0 Crítica) ou Quatro Etapas de Severidade (alta, baixa, média ou informacional).

Modelos de Relatório

O Syhunt oferece a possibilidade de geração de relatório nos seguintes modelos:

| Padrão | Relatório gerencial padrão |

| Comparação | Incluindo a comparação de resultados de uma análise com análises anteriores, indicando claramente as diferenças com gráficos de tendências e tabelas |

| Conformidade | Relatório de aprovação / reprovação com itens do OWASP Top 10, CWE/SANS Top 25 Most Dangerous Software Errors e PCI DSS em suas versões mais atuais |

| Conformidade (Móvel) | Relatório de aprovação / reprovação com itens do OWASP Mobile Top 10, CWE/SANS Top 25 Most Dangerous Software Errors e PCI DSS em suas versões mais atuais |

| Completo | Incluindo comparação de resultados, conformidade e todas as informações técnicas necessárias |

Os relatórios gerados pela solução apresentam as seguintes informações:

- Detalhes gerais da varredura: data de início, alvo, status, duração e método de varredura utilizado;

- Gráficos e Estatísticas: total consolidado de vulnerabilidades e por nível de severidade;

- Detalhes das vulnerabilidades: todos os detalhes sobre cada alerta de vulnerabilidade, como exibido pelo console de gerenciamento;

- Detalhes de Cobertura: estrutura mapeada, lista de formulários, emails, arquivos JavaScript e outros recursos encontrados, bem como tecnologias e plataformas detectadas durante a análise;

- Versão e descrição breve da licença de uso da solução.

Métodos de Varredura

O Syhunt vem com os seguintes métodos pré-definidos de varredura:

| Scan de Aplicação (Dinâmico) | Mapeia a estrutua de um website e realiza Análise Passiva e Ataques Ativos |

| Scan de Código de Aplicação | Focado em todos os tipos de vulnerabilidades no código-fonte |

| Scan de Aplicação (Focado no Lado Servidor) | Focado apenas em vulnerabilidades no lado do servidor (Dinâmico ou Código) |

| Mapeamento Apenas | Apenas mapeia a estrutura de um site sem realização de Análise Passiva ou ataques |

| Scan Passivo | Apenas mapeia a estruta de um site com realização de Análise Passiva e sem ataques |

| Top 10 OWASP | Baseado no OWASP Top 10 de Riscos à Segurança de Aplicações Web |

| Top 25 CWE | Baseado no CWE Top 25, os Erros Mais Perigosos de Software |

| Top 5 PHP | Baseado no OWASP PHP Top 5, porém não apenas limitado ao PHP |

| Injeção de Falhas | Focado em falhas de injeção de dados, tais como XSS, Injeção de SQL, Inclusão de Arquivos e Execução de Comandos |

| Força-Bruta de Estrutura | Focado em descobrir arquivos comuns de backup, páginas administrativas e exposições similares |

| Arquivos de Backup | Focado em arquivos de backup, ocultos e obsoletos, mas não tão agressivamente quanto o método Força-Bruta de Estrutura |

| Teste Completo de Penetração | Realiza todos os testes dinâmicos de maneira extensa e demorada |

| Injeção de SQL | Focado em vulnerabilidades de Injeção de SQL e NoSQL |

| XSS | Focado em vulnerabilidades de Cross-Site Scripting (XSS) e evasão de filtros anti-XSS |

| Inclusão de Arquivos | Focado em vulnerabilidades de inclusão de arquivo local ou remoto |

| Conteúdo Malicioso | Focado em malware, backdoors, pontos de entrada ocultos e sinais de invasão |

| Redirecionamentos Não Validados | Focado em vulnerabilidades de redirecionamento |

Detecção de Injeção de SQL

O Syhunt identifica vulnerabilidades de injeção de SQL e NoSQL, através de análise dinâmica, usando técnicas baseadas em tempo (inferenciais), erro (in-band) e invisíveis (out-of-band), e através de análise de código-fonte. Os seguintes bancos de dados e técnicas são suportadas:

| Banco de Dados | DAST (Inferencial) | DAST (In-Band) | SAST | OAST (OOB) |

| NoSQL Injection | N/A | |||

| MongoDB | N/A | |||

| SQL Injection | ||||

| Firebird/InterBase | N/A | N/A | ||

| IBM DB2 | N/A | N/A | ||

| Informix | N/A | N/A | ||

| MariaDB / MySQL | N/A | |||

| Microsoft Access | N/A | N/A | ||

| Microsoft SQL Server | ||||

| Oracle | ||||

| PostgreSQL | N/A | |||

| SQLite | N/A | |||

| Sybase | N/A |

Detecção de Injeção e Exposição de Código

O Syhunt identifica vulnerabilidades de injeção e exposição de código, através de análise dinâmica, usando técnicas baseadas em tempo (inferenciais), print (in-band) e Análise Passiva) e através de análise de código-fonte. As seguintes linguagens, ambientes e técnicas são suportadas:

| Linguagem ou Ambiente | DAST (Inferencial) | DAST (Exposição) | DAST (In-Band) | SAST (Injeção) |

| ASP Classic | ||||

| ASP.NET | ||||

| Java | ||||

| JavaScript | N/A | |||

| Lua (Nginx, Apache, CGI-Lua, and so on) | ||||

| Perl | ||||

| PHP | ||||

| Python | N/A | |||

| Ruby | N/A | |||

| Server Side Includes (SSI) | N/A | N/A | N/A |

Detecção de Injeção de Comandos

O Syhunt identifica vulnerabilidades de Injeção de Comando através de análise dinâmica, usando técnicas baseadas em tempo (inferential), print (in-band) e invisíveis (out-of-band), bem como através de análise de código-fonte. Os seguintes sistemas operacionais são suportados:

| OS | DAST (Inferencial) | DAST (In-Band) | SAST | OAST (OOB) |

| Unix/Linux | ||||

| Windows | ||||

| BSD | ||||

| Solaris | ||||

| MacOS | ||||

| iOS | N/A | N/A | N/A | |

| Android | N/A | N/A | N/A |

Vulnerabilidades Detectadas

O Syhunt identifica os seguintes tipos de vulnerabilidade e exposições em aplicações web, bem como em aplicações móveis sempre que aplicável:

| Abuso & Uso Indevido de API |

| Aleatoriedade Insegura |

| Algoritmos Criptográficos e de Hash Inseguros |

| Armazenamento Inseguro de Dados: casos de proteção de dados ausentes ou insuficientes |

| Autenticação Quebrada |

| Backdoor Baseada na Web |

| Arquivos e Pastas Comuns de Backup e Backup com Extensão Comum ou Dupla |

| Cabeçalhos de Segurança HTTP Ausentes ou Fracos |

| Comentários Suspeitos em Código-Fonte e HTML |

| Comunicação Insegura |

| Configuração Incorreta de Segurança |

| Conteúdo Inapropriado ou Malicioso |

| Conteúdo Padrão |

| Criptografia Quebrada |

| Cross-Site Scripting (XSS), incluindo XSS baseado em DOM, específico para HTML5, Filtro Fraco de XSS e Cross Frame Scripting (XFS) |

| Directory Traversal |

| Estouro de Buffer |

| Execução de Comando |

| Exposição de Caminho, Código-Fonte, Banco de Dados, Senha, Endereço IP Interno, Tecnologia Web e outros |

| Falsificação de Registro (Log), Solicitação Entre Sites e Solicitação do Lado do Servidor (SSRF) |

| Fraquezas Comuns em Formulários, incluindo sequestro de formulário de email, campo de preço oculto, preenchimento automático ativado e transação de cartão de crédito não criptografada |

| Hashing Fraco de Senha |

| Inclusão de Arquivo Local ou Remoto |

| Injeção de cabeçalho HTTP, Divisão de resposta HTTP |

| Injeção de Código, EL (Expression Language) e Expressão Regular |

| Injeção de JSON, XML, XPath e XXE (XML External Entity) |

| Injeção de LDAP |

| Injeção de NoSQL, SQL e HQL |

| Injeção de SSI (Server-Side Includes) |

| Informações Confidenciais Codificadas ou Registradas |

| Informações Sensíveis do Lado do Cliente |

| Listagem de Diretório |

| Login Não Criptografado |

| Manipulação Arbitrária de Arquivos |

| Manipulação de Cookies |

| Más Práticas |

| Métodos Perigosos |

| Negação-de-Serviço (DoS), no lado do cliente e servidor |

| Pontos de Entrada de Depuração, incluindo Parâmetros de Depuração Ocultos |

| Protocolos Fracos |

| Redirecionamentos Não Validados |

| Salting Inseguro |

| String de Formato Não Controlada |

| Uso de Armazenamento Local, bem como dados confidenciais guardados no armazenamento local |

| Vazamento de Informações |

G. Requisitos de Sistema

O Syhunt Hybrid (incluindo sua versão Community) deve ser instalado sobre plataformas 64-bit Windows ou Linux, mas é capaz de analisar aplicações concebidas para qualquer plataforma alvo, incluindo Android, Apple iOS e MacOS, BSD, Linux, Windows, Solaris e Unix, independente da plataforma a partir de qual o software é executado.

- 4GB de RAM disponível (8GB recomendado)

- 1GB de espaço livre em disco*

- Conexão com a Internet (recomendada para scans de código e para scans dinâmicos e algumas funcionalidades chave)

- Um dos seguintes sistemas operacionais 64-bit compatíveis:

- Windows 7, 8 ou 10, ou Windows Server 2008 a 2019

- Ubuntu Server ou Desktop 18 ou posterior

- CentOS 7 ou 8 (Minimal ou Everything)

- Qualquer distribuição Linux não oficialmente suportada como as listadas logo abaixo neste documento.

- (Opcional) GIT no Linux ou GIT para Windows instalado, para realizar scans de repositórios GIT

- Java ou Java Headless instalado em SO Linux

- Caso binários nativos não estejam disponíveis para sua distribuição Linux específica ainda, o Wine64 Stable (3, 4 ou 5) precisa estar instalado.

- (Opcional) Java 8 ou superior, para realizar scans de arquivos APK do Android

* Isto não inclui o espaço necessário para salvar os dados de sessões de scan, o que varia dependendo do website ou código-fonte alvo de análise e a frequência de varreduras.

Distribuições Linux Compatíveis

Oficialmente Suportadas:

Ubuntu Server/Desktop 18.10 e posterior

CentOS 7.7 e posterior

Não Oficialmente (Testado com Sucesso):

Kali Linux 2019 e posterior

Parrot OS 4.1, 4.7 e posterior

Debian 9.11 e posterior

Linux Mint 19.2 e posterior

OpenSUSE Leap 15.1 e posterior

Arch Linux 2019 e posterior

Fedora 32

MX Linux 19.1 e posterior

KDE Neon 2020.03 e posterior

Deepin 15.9

Manjaro 19

Não Suportado:

Elementary OS 5.1 (Testado com Sucesso), 5.0 (Não Suportado)

CentOS 6.1 (Testado com Sucesso)

Solus 4.1 (Instável)

H. Referências/Glossário

- Análise Dinâmica Aumentada: a combinação dos métodos de teste DAST e OAST.

- Análise Híbrida Aumentada: a combinação dos métodos de teste SAST, DAST e OAST.

- Análise Passiva: quando uma análise de segurança identifica vulnerabilidades e exposições sem executar ataques nem chamar atenção.

- Ataques Ativos: quando uma análise de segurança realiza ataques tais como força-bruta, injeção e negação de serviço.

- Ativo: um URL. arquivo ou repositório de código-fonte que possa ser alvo de análise.

- DAST: Dynamic Application Security Testing (Teste Dinâmico de Segurança de Aplicações) é quando uma ferramenta se comunica com uma aplicação web para identificar vulnerabilidades e fraquezas na aplicação. Também conhecido como teste black-box.

- DOM: Document Object Model (Modelo de Objeto de Documentos).

- FAST: Forensic Application Security Testing (Teste Forense de Segurança de Aplicação).

- HAST: Hybrid Application Security Testing (Teste Híbrido de Segurança de Aplicações) é a combinação dos métodos de teste SAST e DAST.

- Injeção: quando a solução submete dados para pontos de entrada de uma aplicação e analisa sua resposta para determinar se o código da aplicação está vulnerável.

- Lua: linguagem de script leve e extensível criada no Brasil, projetada para expandir aplicações.

- MAST: Mobile Application Security Testing (Teste de Segurança de Aplicações Móveis) é quando uma ferramenta analisa o código-fonte ou pacote de uma aplicação móvel para identificar erros de programação e condições que indicam vulnerabilidades.

- NVD: National Vulnerability Database, o banco de dados de vulnerabilidades do governo americano.

- OAST: Out-of-band Application Security Testing (Teste de Segurança de Aplicações Out-of-band) é quando uma ferramenta tenta forçar uma aplicação web a se conectar a outros servidores para identificar vulnerabilidades na aplicação que seriam invisíveis para uma ferramenta de DAST convencional.

- OOB: Out-of-Band (Fora da Banda).

- OSVDB: Open Source Vulnerability Database.

- OWASP: Open Web Application Security Project.

- PLUS: Indica funcionalidade disponível somente na licença Hybrid Platinum Plus.

- Prova de Conceito: Conjunto de ações que permitem demonstrar que um produto irá funcionar da forma pretendida.

- Regra: Uma opção que permite habilitar ou desabilitar uma ou mais verificações de vulnerabilidade.

- SAST: Static Application Security Testing (Teste Estático de Segurança de Aplicações) é quando uma ferramenta analisa o código-fonte de uma aplicação para identificar erros de programação e condições que indicam vulnerabilidades. Também conhecido como teste white-box.

- XHR: XMLHttpRequest é uma API utilizada para enviar requisições HTTP ou HTTPS a partir de um JavaScript.

Para documentação adicional do produto, visite syhunt.com/docs/br