Syhunt Hybrid: Plano de Testes POC

As informações contidas neste documento se aplicam a versão 7.0.3 do Syhunt Hybrid. Este plano de testes foi desenvolvido para o Syhunt Hybrid, a versão completa, e não para o Syhunt Community - devido à funcionalidades e às verificações de vulnerabilidade limitadas no Community, alguns casos de teste são impossíveis de serem executados e nem todas as vulnerabilidades serão detectadas pela versão Community.

Introdução

Este plano de testes do software Syhunt visa verificar a funcionalidade, precisão e funcionamento correto de todos os principais aspectos e partes do Syhunt Hybrid. O teste deve ser realizado nas instalações do cliente após o Syhunt Hybrid ter sido instalado e ativado, e envolve a realização de varreduras dinâmicas e estáticas sob várias condições para simular o uso real das ferramentas. Após a conclusão, o usuário deve estar familiarizado com as principais funcionalidades e recursos de integração do produto, e o Syhunt deve ser capaz de coletar feedback de usabilidade do usuário.

Categorias de Testes

Requisitos de Ambientes

Os resultados deste plano de teste POC foram obtidos em uma instalação do Windows 10 x64 com Intel Core i7, 16 GB de RAM, SSD de 500 GB e acesso à Internet. Certifique-se de ter um SSD rápido, acesso à Internet e que pelo menos os requisitos mínimos de sistema sejam atendidos (veja os requisitos). Este plano de teste pressupõe que o Syhunt Hybrid já está instalado na máquina Windows que executará os testes. Caso contrário, continue lendo esta seção.

Clique no link de download do executável de instalação fornecido pelo Syhunt. Depois de baixar o arquivo exe, clique duas vezes em seu ícone para iniciá-lo. É um processo de instalação fácil e simples. Quando você clicar em Concluir, o Syhunt Hybrid será iniciado e solicitará a você uma Chave do Pen-Tester - digite a chave fornecida na mensagem de e-mail que contém o link de download. Depois de clicar em OK, uma mensagem de sucesso indica que o Syhunt está pronto para o teste e você deve ver imediatamente a tela do Launcher.

Servidor Prey

O servidor Prey é um servidor web Apache com PHP portátil que contém um conjunto de aplicações web vulneráveis para fins de demonstração.

- Baixe-o de https://syhunt.fra1.cdn.digitaloceanspaces.com/tools/hybrid_xtras/syhunt-vulnphpserver.zip

- Descompacte-o em um diretório de sua escolha

- Abra PreyServer.exe para iniciá-lo

- Abra também mysql\start.exe para iniciar o servidor de MySQL

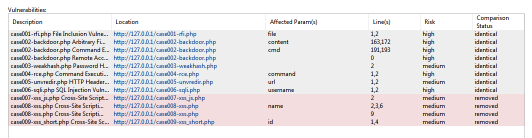

- Finalmente, abra http://127.0.0.1/syhunt/vulndemo no navegador e você verá a página de boas-vindas:

GIT para Windows

Se você desejar executar qualquer caso de teste relacionado ao GIT, precisará instalar o Git para Windows, que pode ser baixado em https://gitforwindows.org/

Depois de instalá-lo com suas configurações padrão, verifique se o comando git está disponível no Prompt de Comando - digite git e aperte enter.

Tempo Estimado de Verificação

As varreduras dinâmicas da Fase 1 levarão cada uma aproximadamente 3 minutos para concluir quando executadas contra os alvos recomendados. A varredura incremental descrita na seção D5 deve levar metade desse tempo.

As varreduras de código-fonte da Fase 2 levarão aproximadamente 10 segundos para concluir quando executadas contra os alvos recomendados. Uma varredura de código em uma base de código maior (não as listadas neste documento), como um projeto Java+JavaScript contendo cerca de 200 mil linhas, levará cerca de 4 minutos para ser concluída. Uma varredura incremental da mesma base de código pode reduzir o tempo de varredura pela metade. Isso significa que o Syhunt pode analisar cerca de 6 milhões de linhas de código por hora e cerca de 12 milhões de linhas de código por hora em varreduras recorrentes contra os mesmos alvos.

Fase 1: Auditoria Dinâmica

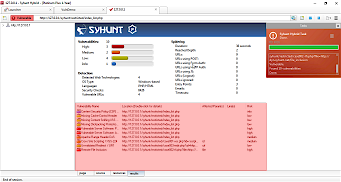

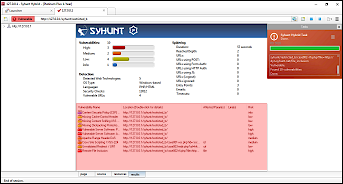

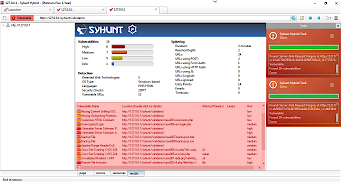

D1: Analisar um site em funcionamento em busca de vulnerabilidades

| Ação | Resultados Esperados |

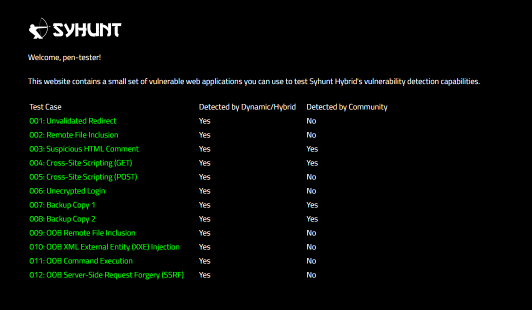

| Varrer http://127.0.0.1/syhunt/vulndemo por vulnerabilidades SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da varredura, a aba de resultados deve listar todos os casos de teste detectados (de 001 a 011)  |

- Certifique-se de que o servidor Prey esteja em execução (conforme explicado na seção Requisitos de Ambiente no início deste documento)

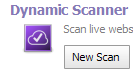

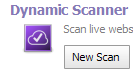

- Inicie o Syhunt Hybrid e clique no ícone Syhunt Dynamic ou no botão New Scan na página de boas-vindas.

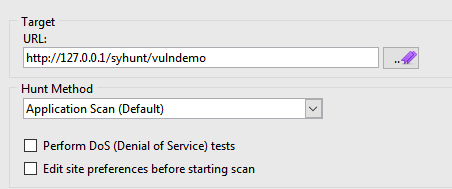

- Insira http://127.0.0.1/syhunt/vulndemo como o URL alvo.

- Selecione o método de varredura Application Scan (Default), que verifica todas as vulnerabilidades usando as configurações recomendadas.

- Clique no botão Start Scan para iniciar a varredura

D2: Faça login manualmente via navegador e verifique um site restrito por vulnerabilidades

| Ação | Resultados Esperados |

| Varrer http://127.0.0.1/syhunt/restricted, que usa autenticação de formulário da web, por vulnerabilidades SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da varredura, a aba de resultados deve listar todos os casos de teste (de 001 a 003) |

- Certifique-se de que o servidor Prey esteja rodando (conforme explicado na seção Requisitos de Ambiente no início deste documento)

- Inicie o Syhunt Hybrid e clique duas vezes no ícone do Sandcat Browser ou no botão New Tab na página de boas-vindas.

- Navegue até http://127.0.0.1/syhunt/restricted - digite o URL usando a barra de endereço e pressione Enter.

- Vá para a área de Login e faça o login usando as seguintes credenciais: nome de usuário test e senha CUBPzjVy

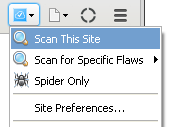

- Clique na opção de menu Scan This Site para iniciar a verificação.

- Selecione o método de varredura Application Scan (Default), que verifica todas as vulnerabilidades usando as configurações recomendadas.

- Clique no botão Start Scan para iniciar a varredura

D3: Faça login automaticamente e verifique um site restrito por vulnerabilidades

| Ação | Resultados Esperados |

| Varra http://127.0.0.1/syhunt/restricted_b, que usa autenticação básica, por vulnerabilidades SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da varredura, a aba de resultados deve listar todos os casos de teste detectados (de 001 a 003) |

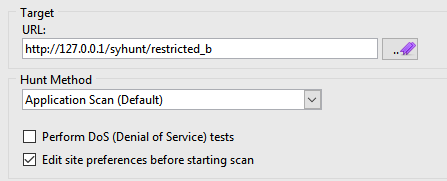

- Certifique-se de que o servidor Prey esteja rodando (conforme explicado na seção Requisitos de Ambiente no início deste documento)

- Inicie o Syhunt Hybrid e clique no ícone Syhunt Dynamic ou no botão New Scan na página de boas-vindas.

- Insira http://127.0.0.1/syhunt/restricted_b como URL alvo.

- Selecione o método de varredura Application Scan (Default), que verifica todas as vulnerabilidades usando as configurações recomendadas.

- Marque a opção Edit site preferences (Editar preferências do site) antes de iniciar a verificação

- Clique no botão Start Scan para iniciar a varredura

- Na próxima caixa de diálogo, vá para a aba Authentication. Mude a autenticação do servidor de Nenhuma (None) para Básica (Basic)

- Insira nome de usuário test e senha test

- Clique no botão Ok para iniciar a verificação

D4: Apenas mapear um site (teste de rastreamento/spidering com execução de JavaScript)

| Ação | Resultados Esperados |

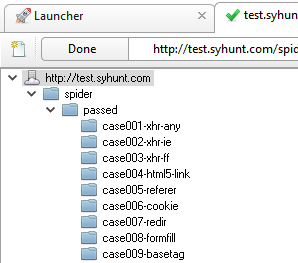

| Varrer http://test.syhunt.com/spider SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da varredura, a árvore do site (barra lateral esquerda) quando expandida deve listar ao lado da estrutura do site, todos os casos de teste (de 001 a 009) no diretório /passed/  |

- Inicie o Syhunt Hybrid e clique no ícone Syhunt Dynamic ou no botão New Scan na página de boas-vindas.

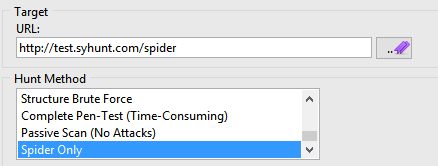

- Insira o http://test.syhunt.com/spider como o URL de destino.

- Selecione o método de varredura Spider Only

- Clique no botão Start Scan para iniciar a varredura

D5: Execute uma varredura dinâmica incremental

| Ação | Resultados Esperados |

| Varra duas vezes http://127.0.0.2/syhunt/vulndemo SIGA OS PASSOS INDICADOS ABAIXO | A primeira varredura deve levar cerca de 4 minutos para ser concluída. A segunda deve levar metade deste tempo (aprox. 2min) para ser concluída. Após a conclusão de cada varredura, a guia de resultados deve listar todos os casos de teste detectados (de 001 a 011)  |

- Siga os passos descritos na seção D1, mas use 127.0.0.2 em vez de 127.0.0.1 como alvo pois as varreduras incrementais não estão habilitadas em relação a 127.0.0.1.

- Repita as etapas descritas na seção D1 para executar uma varredura contra a 127.0.0.2.

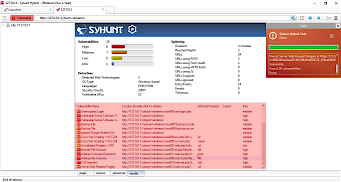

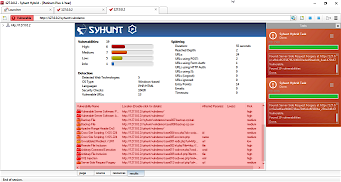

D6: Execute uma varredura dinâmica simultânea

| Ação | Resultados Esperados |

| Execute uma varredura simultânea em http://127.0.0.1/syhunt/vulndemo SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da varredura, a aba de resultados de cada verificação deve listar todos os casos de teste detectados (de 001 a 011). A barra lateral direita mostrará o status da verificação de cada varredura marcada em vermelho. |

- Siga os passos descritos na seção D1.

- Antes que a varredura termine, volte para a aba Launcher e repita as etapas 2 a 5 descritas na seção D1 para iniciar uma segunda varredura contra o mesmo alvo.

Fase 2: Auditoria de Código-Fonte

S1: Verificar arquivos de código-fonte locais por vulnerabilidades

| Ação | Resultados Esperados |

| Inicie uma varredura de código em um diretório local por meio da interface gráfica do usuário SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da verificação, os resultados devem listar todos os casos de teste (de 001 a 009) |

- Baixe https://github.com/syhunt/vulnphp/archive/master.zip e descompacte-o em C:\Vulnerable\PHP\ ou em um diretório de sua preferência

- Inicie o Syhunt Hybrid e clique no ícone Syhunt Code ou no botão New Scan na página de boas-vindas.

- Selecione o diretório para o qual você descompactou o arquivo master.zip

- Certifique-se de que o método de varredura Code Scan (default) esteja selecionado

- Pressione o botão Start Scan para iniciar a varredura.

Você pode tentar o procedimento acima com amostras vulneráveis em diferentes linguagens:

| Java | https://github.com/syhunt/vulnjava-wavsep/archive/master.zip |

| Lua | https://github.com/syhunt/vulnlua/archive/master.zip |

| PHP | https://github.com/syhunt/vulnphp/archive/master.zip |

Observação: o número de casos de teste em cada arquivo pode variar.

S2: Verificar repositórios GIT remotos por vulnerabilidades

| Ação | Resultados Esperados |

| Inicie uma varredura de código em um repositório GIT remoto SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da verificação, os resultados devem listar todos os casos de teste (de 001 a 009) |

- Inicie o Syhunt Hybrid e clique no ícone Syhunt Code ou no botão New Scan na página de boas-vindas.

- Selecione GIT como o tipo de URL e insira o URL: https://github.com/syhunt/vulnphp.git

- Certifique-se de que o método de varredura Code Scan (default) esteja selecionado

- Pressione o botão Start Scan para iniciar a varredura.

Você pode tentar o procedimento acima com amostras vulneráveis em diferentes linguagens:

| Java | https://github.com/syhunt/vulnjava-wavsep.git |

| Lua | https://github.com/syhunt/vulnlua.git |

| PHP | https://github.com/syhunt/vulnphp.git |

Observações: o número de casos de teste em cada arquivo pode variar.

Fase 3: Integração

N1: Inicie uma varredura de código por meio da interface de linha de comando

| Ação | Resultados Esperados |

| Inicie uma varredura de código contra https://github.com/syhunt/vulnphp via interface de linha de comando SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da varredura, os resultados devem listar todos os casos de teste (de 001 a 009) |

- Vá para o diretório onde o Syhunt Hybrid está instalado usando o prompt de comando.

- Use a seguinte linha de comando (com o parâmetro -gr, para que possa gerar um relatório):

scancode https://github.com/syhunt/vulnphp.git -gr

N2: Inicie uma varredura dinâmica por meio da interface de linha de comando

| Ação | Resultados Esperados |

| Inicie uma varredura dinâmica contra http://127.0.0.1/syhunt/vulndemo via interface de linha de comando SIGA OS PASSOS INDICADOS ABAIXO | Após a conclusão da varredura, os resultados devem listar todos os casos de teste (de 001 a 011) |

- Certifique-se de que o servidor Prey esteja rodando (conforme explicado na seção Requisitos de Ambiente no início deste documento)

- Vá para o diretório onde o Syhunt Hybrid está instalado usando o prompt de comando.

- Use a seguinte linha de comando (com o parâmetro -gr, para que possa gerar um relatório):

scanurl 127.0.0.1/syhunt/vulndemo -gr

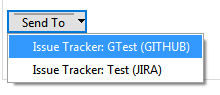

N3: Crie um problema em um rastreador com base em uma vulnerabilidade identificada

| Ação | Resultados Esperados |

| Criar um problema no GitHub com base em uma vulnerabilidade identificada SIGA OS PASSOS INDICADOS ABAIXO | Depois de adicionar um rastreador GitHub e enviar uma vulnerabilidade, seu repositório do GitHub listará a vulnerabilidade dentro de um problema |

- Crie uma conta no GitHub.com (se você não tiver uma) e crie um repositório de teste

- Adicione um rastreador do GitHub no Syhunt conforme explicado em Integrando o Syhunt com o JIRA e GitHub

- Vá para o menu

-> opção Past Sessions

-> opção Past Sessions

- Clique com o botão direito do mouse em uma sessão com status Vulnerable (Vulnerável) e clique na opção View Vulnerabilities (Exibir vulnerabilidades)

- Verifique a vulnerabilidade que você deseja enviar para o GitHub

- Clique no botão SendTo -> {Nome do seu rastreador} para enviar a vulnerabilidade

N4: Gere um arquivo de exportação compatível com F5 BigIP ASM

| Ação | Resultados Esperados |

| Gerar um arquivo de exportação ASM para uma varredura SIGA OS PASSOS INDICADOS ABAIXO | Depois de clicar no botão Save (Salvar), o navegador abrirá o arquivo XML compatível que você poderá importar no BigIP ASM |

- Vá para o menu

-> opção Past Sessions

-> opção Past Sessions

- Clique com o botão direito do mouse em uma sessão com status Vulnerable (Vulnerável) e clique na opção Generate Report (Gerar relatório)

- Selecione a opção de modelo de relatório Complete (Completo)

- Clique no botão Save Report (Salvar Relatório), no canto inferior direito da aba

- Selecione Salve (Salvar) como tipo XML ASM Generic Scanner Format e, finalmente, clique no botão Save (Salvar)

Fase 4: Relatórios

R1: Gere um relatório HTML padrão para uma sessão de varredura

| Ação | Resultados Esperados |

| Gere um relatório para uma varredura usando o método de classificação de vulnerabilidades CVSS3 SIGA OS PASSOS INDICADOS ABAIXO | Após clicar no botão Save (Salvar), o navegador abrirá o arquivo de relatório HTML  |

- Vá para o menu

-> opção Past Sessions

-> opção Past Sessions

- Clique com o botão direito do mouse em uma sessão com status Vulnerable (Vulnerável) e clique na opção Generate Report (Gerar Relatório)

- Selecione a opção de modelo de relatório Standard (Padrão), se ainda não estiver selecionada

- Selecione a opção de método de classificação de vulnerabilidade CVSS (se ainda não estiver selecionada)

- Clique no botão Save Report (Salvar Relatório), no canto inferior direito da aba e, finalmente, no botão Save (Salvar)

R2: Gere um relatório HTML completo para uma sessão de varredura

| Ação | Resultados Esperados |

| Gere um relatório para uma varredura usando o método de classificação de vulnerabilidades CVSS3 SIGA OS PASSOS INDICADOS ABAIXO | Após clicar no botão Save (Salvar), o navegador abrirá o arquivo de relatório HTML  |

- Vá para o menu

-> opção Past Sessions

-> opção Past Sessions

- Clique com o botão direito do mouse em uma sessão com status Vulnerable (Vulnerável) e clique na opção Generate Report (Gerar relatório)

- Selecione a opção de modelo de relatório Complete (Completo)

- Selecione a opção de método de classificação de vulnerabilidade CVSS (se ainda não estiver selecionada)

- Clique no botão Save Report (Salvar Relatório), no canto inferior direito da aba, e finalmente no botão Salvar

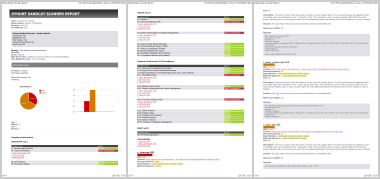

R3: Gere uma exportação de resultados XML para uma sessão de varredura

| Ação | Resultados Esperados |

| Gere um arquivo de resultados XML para uma varredura SIGA OS PASSOS INDICADOS ABAIXO | Após clicar no botão Save (Salvar), o navegador abrirá o arquivo de resultados XML  |

- Vá para o menu

-> opção Past Sessions

-> opção Past Sessions

- Clique com o botão direito do mouse em uma sessão com status Vulnerable (Vulnerável) e clique na opção Generate Report (Gerar relatório)

- Selecione a opção de modelo de relatório Complete (Completo)

- Clique no botão Save Report (Salvar Relatório), no canto inferior direito da aba

- Selecione Save (Salvar) como tipo de arquivo XML e finalmente clique no botão Save (Salvar)

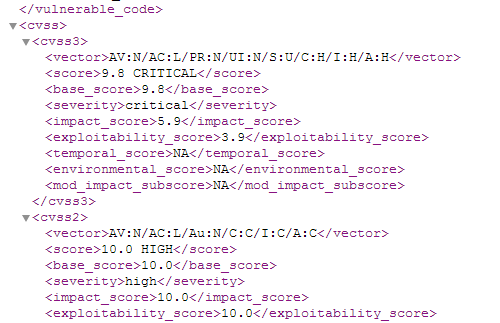

R4: Edite as informações sobre uma vulnerabilidade identificada

| Ação | Resultados Esperados |

| Edite as informações sobre uma vulnerabilidade identificada SIGA OS PASSOS INDICADOS ABAIXO | Veja a tela de edição de vulnerabilidade. Após editar e confirmar as alterações, se você gerar um relatório, ele conterá as informações editadas  |

- Vá para o menu

-> opção Past Sessions

-> opção Past Sessions

- Clique com o botão direito do mouse em uma sessão com status Vulnerable e clique na opção View Vulnerabilities

- Clique duas vezes em um item de vulnerabilidade

- Altere a descrição da vulnerabilidade como desejar. Vá para a guia Notes (Notas) e também adicione algumas notas

- Clique no botão OK para salvar as alterações

R5: Gere um relatório de comparação entre sessões de varredura

- Siga os passos descritos na seção S1.

- Após concluir a varredura, vá para o diretório onde você salvou as amostras vulneráveis e exclua os casos de teste 007 a 009.

- Varra o diretório novamente conforme explicado na seção S1.

- Vá para o menu

-> opção Past Sessions

-> opção Past Sessions

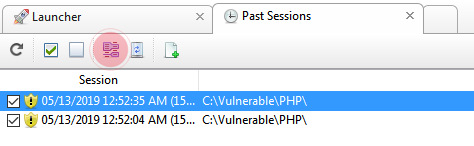

- Verifique as duas últimas sessões de varredura e clique no ícone da barra de ferramentas Compare Sessions (Comparar sessões):

- Clique no botão Save Comparison As (Salvar Comparação Como) (no canto inferior direito da aba) e finalmente clique no botão Save (Salvar)

Para documentação adicional do produto, visite syhunt.com/docs/br