Syhunt Breach: Guia de Introdução

As informações contidas neste documento se aplicam a versão 6.9.14 do Syhunt Breach.

Índice

Como realizar uma verificação de domínio

O Syhunt Breach pode ajudá-lo a mapear vazamentos de dados na superfície, camadas profundas e escuras da web que afetam sua organização, incluindo exposições de arquivos e credenciais, e permite que você visualize e compare a pontuação de privacidade e segurança de seus domínios de Internet com base em seu histórico.

Siga este guia para aprender como realizar uma verificação de domínio e gerar um relatório de vazamentos.

Certifique-se de que você possui os requisitos pré-varredura e está devidamente autorizado a realizar a varredura contra o alvo.

Certifique-se de que você possui os requisitos pré-varredura e está devidamente autorizado a realizar a varredura contra o alvo.

- Abra o Syhunt Hybrid e clique no ícone do Syhunt Breach ou no botão Manage (Gerenciar) na tela inicial.

- Se esta for a primeira vez que você acessa o Breach, a configuração do Breach abrirá e permitirá que você instale suas dependências.

- Digite o endereço de domínio que você deseja verificar. Aguarde alguns segundos até que a verificação seja concluída.

- Clique com o botão direito do mouse no domínio na lista de domínios e clique na opção List All Breaches (Listar todas as violações).

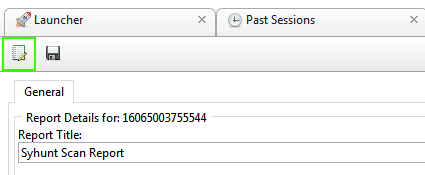

Depois que terminar de carregar, você pode clicar Generate a Report (Gerar um Relatório) para salvar os resultados como um relatório HTML ou qualquer outro formato preferido.

Como realizar uma verificação de domínio via linha de comando

- Siga até o diretório onde o Syhunt está instalado usando o prompt de comandos.

- Use a seguinte linha de comando:

scandark [target] -hm:[a huntmethod]]

// Exemplo:

scandark meudominio.com

Os relatórios da ferramenta scandark são gerados e salvos de forma automática a menos que o parâmetro -nr tenha sido fornecido. Você também pode abrir a sessão após o término da varredura através da interface gráfica do Syhunt e usando a opção  Menu -> Past Sessions (Sessões Anteriores).

Menu -> Past Sessions (Sessões Anteriores).

Os seguintes parâmetros podem ser fornecidos ao chamar a ferramenta scandark, sendo todos eles opcionais:

| Parâmetro | Descrição | Valor Padrão |

| sn:[nome] | Um nome de sessão que precisa ser único. Se omitido, um ID único será gerado e atribuido à varredura|ID auto-gerado | |

| hm:[nome] | o método a ser usado durante a varredura. Se omitido, o método padrão será usado | darkplus |

| tk:[nomedotracker] | Envia resultados para um rastreador após a varredura. Pode ser combinado com o parâmetro -pfcond | |

| tk2:[nomedotracker] | Mesmo que o indicado acima | |

| tk3:[nomedotracker] | Mesmo que o indicado acima | |

| nr | Desliga a geração de um arquivo de relatório ao término de uma varredura | |

| or | Abre um relatório após a varredura | |

| rout:[nomedoarquivo] | Define o nome de saída para o relatório e seu formato | Report_[session name].html |

| rtpl:[nome] | Define o modelo de relatório | Standard |

| xout:[nomedoarquivo] | Define o nome de saída do export e seu formato | Export_[session name].xml |

| xout2:[nomedoarquivo] | Define um segundo nome de saída de export e seu formato | Export_[session name].xml |

| pfcond:[condition] | Define uma condição de aprovação/reprovação a ser relatado | |

| nv | Desativa o modo verbose. Erro e informações básicas ainda são exibidas | |

| tml:[tempo] | Define o tempo máximo de uma varredura (ex: 1d, 3h, 2h30m, 50m) | Sem limite |

| about | Exibe informações sobre a versão atual do Syhunt | |

| help (ou /?) | Mostra a lista de parâmetros disponíveis |

Como atribuir propriedades especiais de domínio

A tela de preferências de domínio permite que você atribua propriedades especiais a um domínio que pode estender a análise de Breach sobre o domínio. Se antes de iniciar uma varredura você marcou Editar preferências de domínio antes de iniciar a varredura, a tela Preferências de Domínio será exibida.

Em Análise Estendida, clique no botão Propriedades. Agora você pode inserir uma ou mais linhas de propriedade. Confira abaixo uma lista de linhas de propriedade atualmente aceitas:

| creg:[XXnúmero] | Permite associar um número de registro de empresa ao domínio (ex: BR00000000000191) |

Obter acesso às informações vazadas

Depois de comprar uma cópia do Syhunt Breach com todos os recursos, você deve selecionar entre o modo online ou offline:

- O modo online: faz o download automático das informações de vazamento disponíveis (“despejos criptografados”) relacionados ao seu domínio da Internet a partir da nuvem. As informações vazadas são armazenadas na nuvem apenas se você selecionar este modo.

- O modo offline: permite que você solicite e obtenha uma cópia do arquivo de despejo criptografado através de um canal seguro (PGP, e-mail, etc) e importe o arquivo no Syhunt Breach. As informações vazadas não são armazenadas na nuvem se você selecionar este modo.

Para proteger as informações vazadas de seus clientes, a Syhunt adotou várias medidas de segurança fortes, incluindo segregação e proteção de dados por domínio com senhas de criptografia individuais. Isto permite que a Syhunt use parceiros de nuvem externos para armazenar com segurança as informações vazadas identificadas, sem o risco de expor quaisquer detalhes de vazamento de dados consolidados de seus clientes a terceiros não autorizados, como a lista de credenciais vazadas, detalhes de exposição de arquivos, endereços de download de vazamentos entre outros detalhes sensíveis relacionados à cada vazamento. Além da criptografia de arquivos, o Syhunt Breach adota o mascaramento parcial e a criptografia de senhas vazadas com um alto fator de custo nos arquivos criptografados.

Como a frase secreta de criptografia é diferente para cada domínio, você só pode baixar ou importar despejos relacionados aos seus domínios de Internet autorizados pela Syhunt.

Sobre o Breach Score

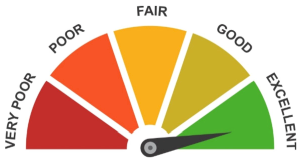

O Syhunt Breach Score é uma pontuação de um domínio da Internet com base em informações publicamente disponíveis sobre sua privacidade e segurança, que é calculado dinamicamente pelo software Syhunt Breach no final de uma varredura. O Breach score varia de Muito Fraco a Excelente e leva em consideração várias informações dos últimos 5 a 15 anos.

Hoje, o Breach Score cobre mais de 58 milhões de domínios de todo o mundo, incluindo domínios regionais da América do Norte, América do Sul, Europa, África, Ásia e Oceania e domínios internacionais.

Usando a versão Community, você pode ter uma ideia de que tipo de informação está sendo levada em conta pelo Syhunt Breach para calcular a pontuação de seu domínio ou domínios. Ao obter uma cópia de teste do Syhunt completo, você também pode visualizar a pontuação atual de seu domínio ou domínios, juntamente com informações mais detalhadas sobre quaisquer vazamentos ou violações identificados.

Ao calcular uma pontuação de qualquer domínio, os seguintes tipos de informação pública são levados em consideração pelo software Syhunt Breach:

- Informações expostas por sites de grupos de ransomware na dark web

- Informações expostas por hackers por meio de fóruns de hackers e comunidades online

- Informações sobre vazamentos de dados na superfície da web

- Informações sobre incidentes de segurança anteriores (como desfiguração e etc.) na superfície da web

Recurso de Comparação de Pontuação

A versão profissional do Syhunt Breach permite que um usuário compare a pontuação de um domínio com outras subsidiárias da mesma empresa e com terceiros, como parceiros da organização.

Como atribuir domínios para comparação

A tela de preferências de domínio permite que você atribua domínios para comparação. Se antes de iniciar uma varredura você marcou Editar preferências de domínio antes de iniciar a varredura, a tela Preferências de Domínio será exibida.

Em Análise Estendida, clique no botão Domínios. Agora você pode inserir um ou mais domínios.

Termos

O Breach Score é fornecido "NO ESTADO EM QUE SE ENCONTRA" e sem garantias de qualquer tipo, expressas ou implícitas. Para obter mais detalhes, leia o EULA do Syhunt.

Por serem frequentes alvos de atores estrangeiros hostis, o acesso aos domínios .mil e .gov foi especificamente restrito aos militares americanos e ao pessoal do governo e exige uma licença especial. Domínios .mil e .gov específicos de cada país também requerem uma licença especial para calcular e visualizar suas pontuações e informações detalhadas de vazamento.

Diferenças entre os Métodos de Varredura

| Método | Nome na CLI | Dark | Deep | Superfície | Registros de Incidentes |

| Dark Web Scan Plus (Padrão) | darkplus | ||||

| Dark Web Scan Plus - No Subdomains | darknosub | ||||

| Dark Web Scan | dark | ||||

| Dark'N'Deep Web Scan | darkndeep | ||||

| Deep Web Scan | deep | ||||

| Surface Web Scan | surface | ||||

| Deep-Only | deeponly | ||||

| Dark-Only | darkonly | ||||

| Dark Web Scan Paranoid (Experimental) | darknoid |

Personalizando o Relatório

Adicionando um Logo ao Relatório

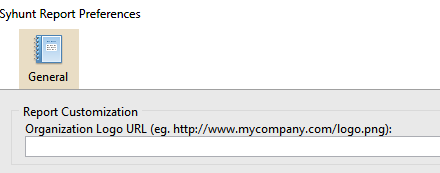

Antes de salvar um relatório, você pode adicionar um logo que será incluído com os relatórios gerados de agora em diante:

- Clique no botão Editar Preferências de Relatório (Edit Report Preferences) na barra. O diálogo Preferências de Relatório (Report Preferences) abrirá.

- Preencha o endereço da imagem contendo o logo

- Clique OK para guardar as preferências.

Agora ao gerar um relatório, ele irá conter o logo de sua organização em vez do logo da Syhunt.

Requisitos de Pré-Varredura

Este software deve ser utilizado somente pelos administradores do sistema (ou outras pessoas encarregadas). Não deve ser utilizado para realizar varreduras contra domínios que estejam foram do seu controle direto.

Este software deve ser utilizado somente pelos administradores do sistema (ou outras pessoas encarregadas). Não deve ser utilizado para realizar varreduras contra domínios que estejam foram do seu controle direto.

- Caso você necessite realizar a varredura contra um domínio que esteja fora do seu controle direto, recomendamos que você obtenha permissão por escrito do dono ou administrador do website.

- Verifique se você possui os requisitos de conexão com a Internet.

- Você precisa ler e concordar com os termos da Syhunt antes de realizar qualquer varredura.

- Antes de executar sua primeira varredura, você deve ter as dependências de região adequadas instaladas:

- No Windows, a configuração do Syhunt Breach será executada antes da primeira varredura e permitirá que você instale as dependências.

- No Linux, você pode instalar as dependências chamando o comando syget:

- Se você tem um domínio das Américas ou internacional (.com, .net, .us, .ca, .ar, etc): ./syget --install_icyd_americas

- Se você tem um domínio Américas - Brasil (.br): ./syget --install_icyd_brasil

- Se você tiver um domínio regional da Europa, Ásia, África ou Oceania (.uk, .pt, .jp, .au, etc): ./syget --install_icyd_eastern

- Se você tem um domínio governamental ou militar (.gov ou .mil): ./syget --install_icyd_govmil

Requisitos de Sistema

O Syhunt (incluindo sua versão Community) deve ser instalado sobre plataformas 64-bit Windows ou Linux, mas é capaz de analisar aplicações concebidas para qualquer plataforma alvo, incluindo Android, Apple iOS e MacOS, BSD, Linux, Windows, Solaris e Unix, independente da plataforma a partir de qual o software é executado.

- 4GB de RAM disponível (8GB recomendado)

- 2GB de espaço livre em disco*

- Conexão com a Internet (recomendada para quaisquer tipo de varredura e algumas funcionalidades chave)

- Um dos seguintes sistemas operacionais 64-bit compatíveis:

- Windows 10 ou 11, ou Windows Server 2012 a 2022 (x64 ou ARM64). No Windows Server, é importante garantir que você tenha o WebView2 Runtime instalado. Se o WebView2 Runtime não estiver instalado, o Syhunt emitirá um aviso ao iniciar a interface de usuário. Você pode encontrá-lo no Evergreen Standalone Installer.

- Certifique-se de ter o Edge pré-carregado na inicialização do sistema. No Windows 10, o pré-carregamento do Edge já é uma configuração padrão do sistema. No Windows Server, você deve habilitar o pré-carregamento do Edge manualmente. No Windows 11, nossos testes mostraram que desabilitar o pré-carregamento do Edge não faria diferença para o Syhunt.

- Ubuntu Server ou Desktop 18 ou posterior

- CentOS 7 ou 8 (Minimal ou Everything)

- Qualquer SO não oficialmente suportado**, como as distribuições Linux listadas logo abaixo neste documento, ou o macOS Big Sur ou superior (Intel).

- Windows 10 ou 11, ou Windows Server 2012 a 2022 (x64 ou ARM64). No Windows Server, é importante garantir que você tenha o WebView2 Runtime instalado. Se o WebView2 Runtime não estiver instalado, o Syhunt emitirá um aviso ao iniciar a interface de usuário. Você pode encontrá-lo no Evergreen Standalone Installer.

- Java ou Java Headless instalado em SO Linux ou macOS

- Caso binários nativos não estejam disponíveis para seu tipo ou distribuição de SO específica ainda, o Wine64 Stable (3, 4 ou 5) precisa estar instalado.

- (Opcional) GIT no Linux/macOS ou GIT para Windows instalado, para realizar scans de repositórios GIT

- (Opcional) Java 8 ou superior, para realizar scans de arquivos APK do Android

- (Opcional) Python 3.7.0 ou superior, Selenium e navegador Chrome versão 109 ou superior (opcional para recursos estendidos de script)

- (Opcional) Chave de API da OpenAI para habilitar recursos alimentados por AI (AI-powered)

* Isto não inclui o espaço necessário para salvar os dados de sessões de varreduras, o que varia dependendo do website ou código-fonte alvo de análise e a frequência de varreduras.

** SO não oficialmente suportado: significa que, embora o produto tenha sido testado com sucesso e o processo de instalação tenha sido documentado no sistema operacional indicado, a Syhunt não fornece suporte técnico ou assistência para problemas relacionados ao desempenho do produto naquele sistema operacional específico. Se você optar por usar o produto com um sistema operacional sem suporte oficial, poderá encontrar problemas de compatibilidade, erros ou bugs. Portanto, é sempre recomendável usar um sistema operacional indicado como compatível para garantir desempenho e compatibilidade ideais com o produto.

Distribuições Linux Compatíveis

Oficialmente Suportadas:

Ubuntu Server/Desktop 18.10 e posterior

CentOS 7.7 e posterior

Não Oficialmente (Testado com Sucesso):

Kali Linux 2019 e posterior

Parrot OS 4.1, 4.7 e posterior

Debian 9.11 e posterior

Linux Mint 19.2 e posterior

OpenSUSE Leap 15.1 e posterior

Arch Linux 2019 e posterior

Fedora 32

MX Linux 19.1 e posterior

KDE Neon 2020.03 e posterior

Deepin 15.9

Manjaro 19

Não Suportado:

Elementary OS 5.1 (Testado com Sucesso), 5.0 (Não Suportado)

CentOS 6.1 (Testado com Sucesso)

Solus 4.1 (Instável)

Para documentação adicional do produto, visite syhunt.com/docs/br